Daten- und IT-Sicherheit sind zentrale Punkte der Unternehmensstrategie.

Das hätte vor 20 Jahren kaum jemand so formuliert. Auch noch vor zehn Jahren wurden Daten- und IT-Sicherheit eher als typische IT-Aufgabe, denn als unternehmensstrategische Herausforderung gesehen.

Aber seit der Jahrtausendwende hat sich vieles geändert.

Informationstechnik (IT) ist extrem wichtig

Eine funktionierende und sichere IT ist mehr denn je für Unternehmen existenziell, überlebensnotwendig. Sie ist ähnlich wichtig wie die Zahlungsfähigkeit einer Firma.

Die Informationstechnik und vor allem die eingesetzte Software sind ein zentraler Erfolgsfaktor für die Wettbewerbsfähigkeit eines Unternehmens. Viele Firmen stufen ihre IT als Kernkompetenz ein oder betrachten ihre Daten als größten Vermögenswert.

Daten dürfen nicht in falsche Hände geraten oder absichtlich oder unabsichtlich verfälscht/beschädigt worden sein. Kann auf die Daten nicht zugegriffen werden oder „steht der Computer“, ist eine Organisation so gut wie handlungsunfähig.

Entsprechend gilt es, die wesentlichen Risiken und Gefahren für eine funktionierende IT und für die sensiblen Unternehmensdaten zu kennen und sich dagegen abzusichern.

Was ist Daten- und IT-Sicherheit?

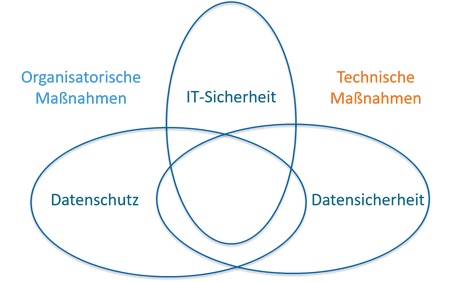

Bei der Datensicherheit geht es um den Schutz all Ihrer Daten vor Verlust, vor Manipulation, vor unberechtigter Kenntnisnahme und Diebstahl sowie vor sonstigen Bedrohungen.

Datensicherheit ist nicht zu verwechseln mit Datenschutz, dem Schutz personenbezogener Daten. Dessen Grundlage wiederum ist das informationelle Selbstbestimmungsrecht jedes Menschen (siehe auch die neue DSGVO, die ab dem 25. Mai 2018 in vollem Umfang gilt).

IT-Sicherheit bezieht sich auf alle elektronisch gespeicherten Daten und deren fehlerfreie Verarbeitung sowie auf die Zuverlässigkeit der IT-Systeme, einschließlich z. B. der Überwachung von Zugriffsberechtigungen.

Insbesondere Datensicherheit und IT-Sicherheit sind nicht beliebig klar voneinander zu trennen. Der Begriff „Daten- und IT-Sicherheit“ bündelt die Anforderungen an Vertraulichkeit, Integrität und Verfügbarkeit der Daten sowie an eine verlässlich arbeitende informationstechnische Infrastruktur.

Eigenes oder externes Rechenzentrum

Wenn es um Konzepte für Rechenzentren geht, ist die Cloud mit ihren diversen Varianten inzwischen eine ernst zu nehmende Alternative. Wenn Sie Daten- und IT-Sicherheitsaspekte als besonders wichtig einordnen, ist eine Private Cloud einer Public Cloud immer vorzuziehen. Sie ist allerdings auch deutlich teurer. (Auf weitergehende Unterscheidungen der einzelnen Cloud-Varianten möchte ich an dieser Stelle verzichten.)

- Arbeiten Sie mit einem seriösen Rechenzentrumsanbieter, ist die physische Datensicherheit und IT-Sicherheit im Rechenzentrum selbst weitestgehend gewährleistet; selbst bei Stromausfall oder Brand. Der Schutz vor möglichen Cyberattacken ist sehr hoch, aber er ist natürlich nicht vollkommen.

Da die Daten nicht lokal gespeichert, sondern meistens per Internet übertragen werden, ist die Internet-Wegstrecke, die die Nutzer mit dem Rechenzentrum verbindet bzw. von ihm trennt, sorgfältig zu prüfen. Das „Internet-Risiko“ reduziert sich deutlich, wenn Sie z. B. im Fall einer Private Cloud eine gesicherte VPN-Verbindung zum Rechenzentrum nutzen.

- Betreiben Sie ein eigenes Rechenzentrum, muss sich dieses bzgl. Daten- und IT-Sicherheit an einem externen Rechenzentrum messen lassen. Und da liegt die Latte hoch. Das gilt auch bezogen auf mögliche Hacker-Angriffe.

Demgegenüber steht der Vorteil der lokalen Datenspeicherung. Allerdings gilt es, den auch emotionalen Aspekt „Meine Daten sind gleich nebenan“ richtig zu bewerten. Mit jedem mobilen Gerät, das per Internet mit Ihrem Rechenzentrum kommuniziert, verringert sich außerdem der Vorteil der lokalen Datenspeicherung.

Die Frage, ob externes oder internes Rechenzentrum, klammert, wie gesagt, mobile Geräte mit Internet-Kommunikation weitgehend aus. Das gilt auch für Daten, die unabhängig vom Standort des Rechenzentrums per Internet verschickt werden. Hier sind beide Alternativen sicherheitsmäßig vergleichbar.

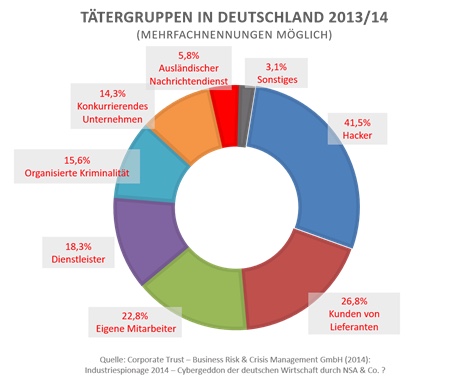

Die folgende Grafik zeigt bezüglich Industriespionage in Deutschland die von den Unternehmen identifizierten Tätergruppen. In über 40 % der Fälle war eine Identifizierung allerdings nicht möglich.

Datensicherheit international

Wie ich eingangs angemerkt habe, hat sich seit der Jahrtausendwende in Sachen Datensicherheit vieles geändert, vor allem auch international – der 11. September 2001 und Edward Snowden sind nur zwei Stichworte.

Besonders hohe Risiken gehen Sie ein, wenn wichtige Daten Deutschland verlassen, denn dann unterliegen sie nicht mehr den deutschen Gesetzen.

Jetzt könnten Sie einwenden, es muss hier Europa heißen. Aber noch wird mit Datensicherheit in den Mitgliedstaaten der EU recht unterschiedlich umgegangen. Es ist bestimmt kein Zufall und liegt kaum an der Sprache oder der Besteuerung, dass sich besonders viele Rechenzentren US-amerikanischer Firmen in Irland befinden.

Wenn Sie gar zulassen, dass Ihre Daten nach Amerika gehen (können) oder sie von Firmen wie Amazon, Microsoft, Google, Dropbox usw. gespeichert werden, auch wenn deren jeweiliges Rechenzentrum in Europa sein sollte, liefern Sie sich datensicherheitsmäßig vollständig den Amerikanern aus.

Am 26. Oktober 2001, kurz nach den Anschlägen vom 11. September, wurde der USA PATRIOT Act verabschiedet. Er steht für Uniting and Strengthening America by Providing Appropriate Tools Required to Intercept and Obstruct Terrorism Act of 2001.

Auf Basis des USA Patriot Acts müssen US-Unternehmen den US-Behörden Zugriff auf bei ihnen irgendwo auf der Welt gespeicherte Daten eines Kunden verschaffen.

Teile des Patriot Act liefen am 1. 6. 2015 aus, wurden jedoch umgehend durch den Freedom Act am 2. 6. 2015 ersetzt. USA FREEDOM Act steht für Uniting and Strengthening America by Fulfilling Rights and Ensuring Effective Discipline Over Monitoring Act.

Neuer Name, aber gleiches Prinzip: Wenn die USA möchten, dürfen sie alles.

Vermutlich erfahren Sie nicht einmal, dass eine US-Behörde auf ihre Daten zugegriffen hat. Denn hierfür gibt es den wohl recht großzügig genutzten National Security Letter (NSL), mit dem das FBI den Betreffenden verbieten kann, sich zum Vorgang des Datenzugriffs zu äußern.

Die Nationale Sicherheit der USA wird hier gern in den Vordergrund geschoben. Aber Wirtschaftsspionage und anderweitigen Datenmissbrauch „gibt es auch unter Freunden“.

Seit Beginn der Präsidentschaft von Donald Trump ist das Vertrauen gegenüber den USA in Sachen Datensicherheit noch weiter gesunken. Eine renommierte deutsche Computerzeitschrift rät klar davon ab, Kundendaten in den USA zu speichern. Die jüngste Affäre um Facebook und Cambridge Analytica (Slogan: „data drives all we do“) nährt weitere Befürchtungen bezüglich systematischen Datendiebstahls bzw. –missbrauchs in den USA.

Aufgrund des Misstrauens gegenüber US-amerikanischen Cloud Storage Providern (CSP) hat Microsoft für zwei seiner Cloud-Rechenzentren eine Treuhänder-Vereinbarung mit der Deutschen Telekom geschlossen. Angeblich soll dieses juristische Konstrukt den US-Behörden den Zugriff auf Kundendaten nicht mehr ermöglichen. Angeblich.

Denn laut Gesetz dürfen deutsche Behörden auf Daten der Deutschen Telekom zugreifen. Außerdem hat seit 1. Januar 2017 auch der BND (Bundesnachrichtendienst) gegenüber Nicht-Deutschen ähnliche Möglichkeiten des Datenzugriffs wie die US-Behörden. Nur – und das ist ein wichtiger Haken: Um eindeutig festzustellen, ob es sich tatsächlich um einen Nicht-Deutschen handelt, muss der BND ja erst einmal zugreifen …

Gegen dieses neue BND-Gesetz läuft übrigens eine Verfassungsbeschwerde.

Fazit: Lassen Sie Ihre Daten bei den Deutschen!

Wenn Ihnen Ihre Daten wichtig sind, sollten Sie alle Rechenzentren in den USA sowie alle Rechenzentren, die in irgendeiner Weise mit US-amerikanischen Unternehmen verbunden sind, meiden. Sogar europäischen Rechenzentren bei sensibleren Daten zu vertrauen, halte ich zumindest für gewagt.

Nun – absolute Datensicherheit gibt es nicht.

Aber unter Abwägung aller Risiken und sonstiger Kriterien scheinen mir nur Rechenzentren mit deutschen Eigentümern ausreichend vertrauenswürdig. Und auch bei denen sollten Sie sorgfältig überlegen, inwieweit zusätzliche Sicherheitsmaßnahmen, wie z. B. eine Private Cloud oder gar die explizite Verschlüsselung der Daten, angebracht sind.

Ludger Grevenkamp

31. März 2018

Möchten Sie meine neuen Blog-Beiträge direkt per Email erhalten?

Melden Sie sich an zum kostenlosen Blog-Abo!

Die Kommentarfunktion ist deaktiviert.